Tools & Wissenswertes

Fragen rund um die GPORTAL Website, Fragen zu Servern und externen Tools werden hier beantwortet.

GPORTAL Webseite

Fragen rund um die Webseite von GPORTAL werden hier ausführlich erklärt.

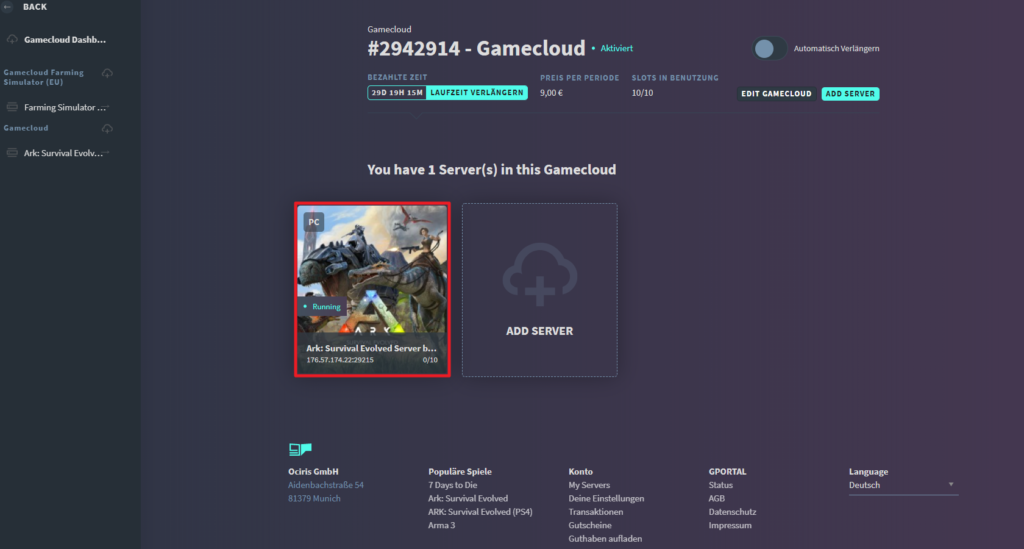

GPORTAL Cloud

Im Webinterface bieten wir statt direkten Gameservern, eine Cloud an. In dieser Cloud kann man nach belieben Gameserver von verschiedenen Spielen anlegen.

Was ist die Cloud?

Der Sinn einer Cloud ist, dass man mehrere Gameserver in einer Cloud anlegen kann und auch beliebig wieder löschen kann.

Beispiel für die Verwendung der Cloud

Du besitzt eine Cloud mit 10 Slots. Auf dieser kannst du zum Beispiel zwei Minecraft Server mit jeweils 4 Slots betreiben.

Du besitzt eine Cloud mit 20 Slots. Auf dieser kannst du zum Beispiel zwei Minecraft Server mit jeweils 4 Slots und einen Counter-Strike: Global Offensive Server mit 12 Slots betreiben.

Die Server können während der Laufzeit beliebig geändert werden. Dies bedeutet, dass die Server gelöscht, hinzugefügt oder die Anzahl der Slots beliebig variiert werden kann.

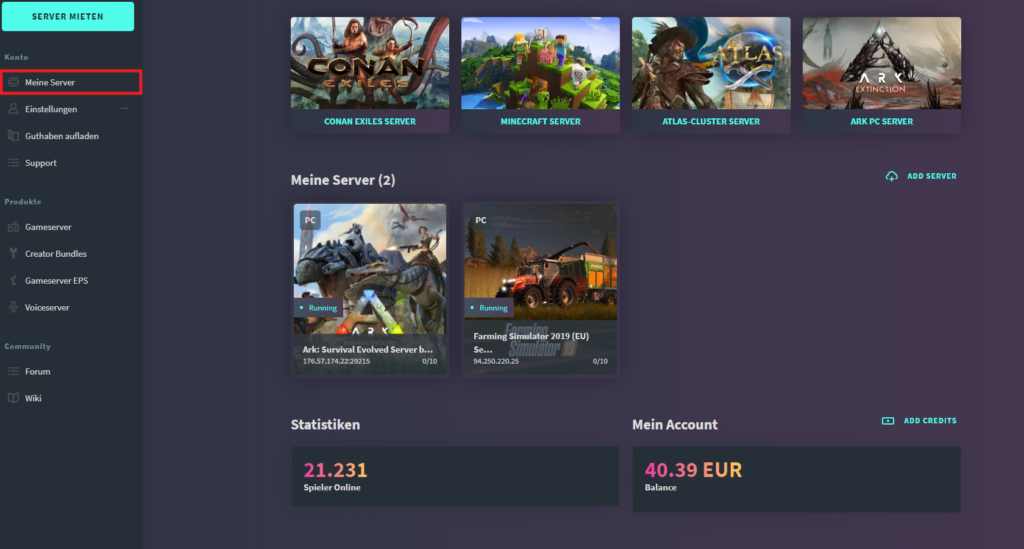

Wie erweitere ich Slots in der Cloud?

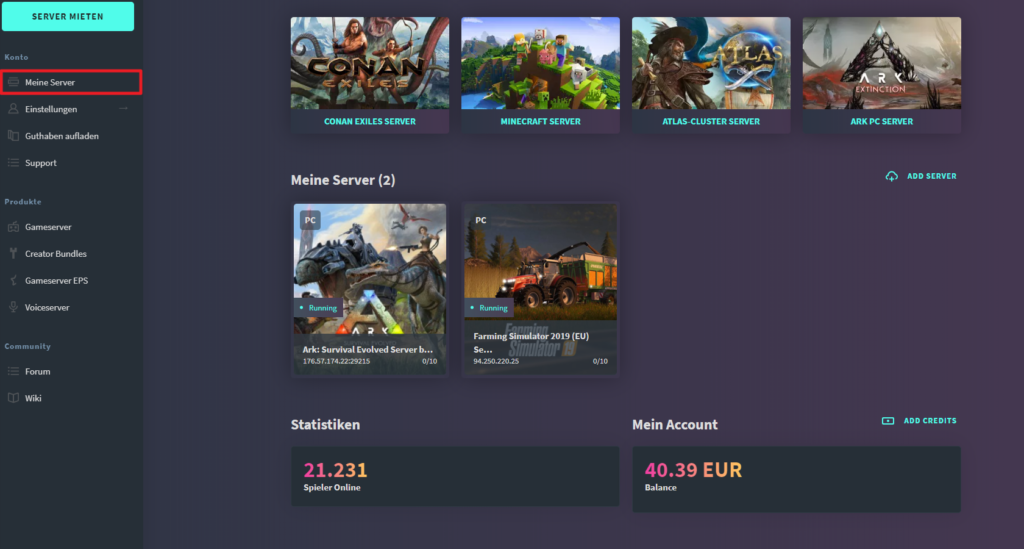

- Logge dich in dein GPORTAL Konto ein

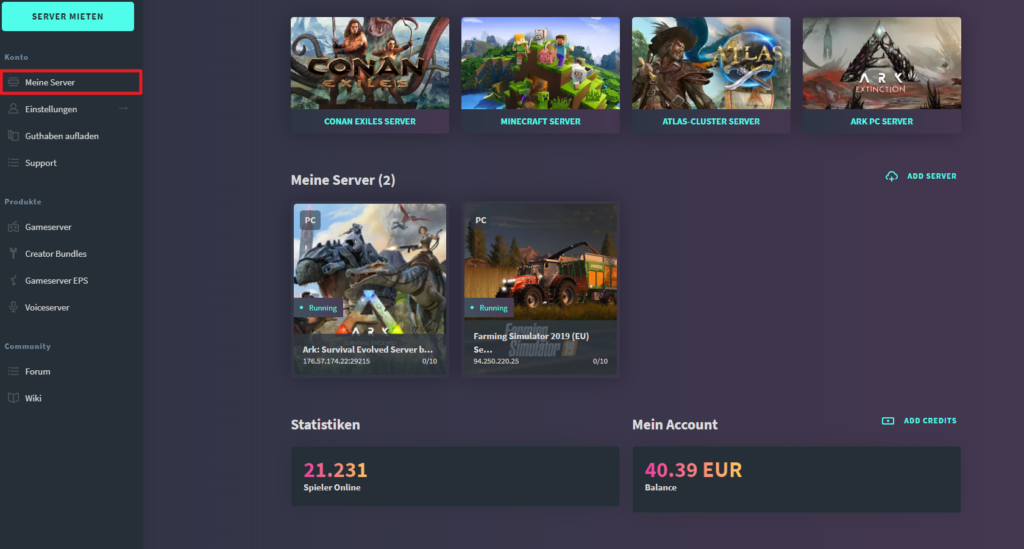

- Klicke auf „Meine Server“

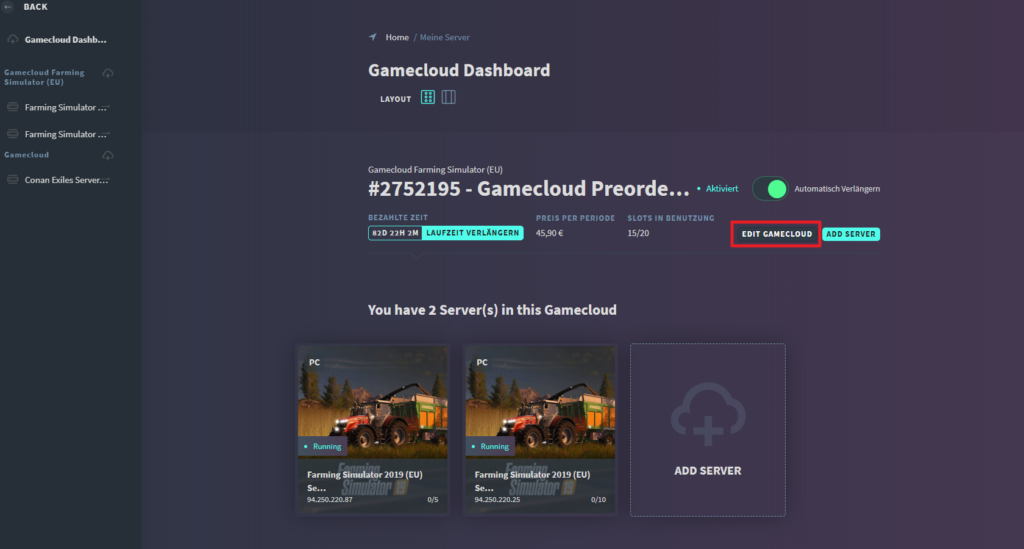

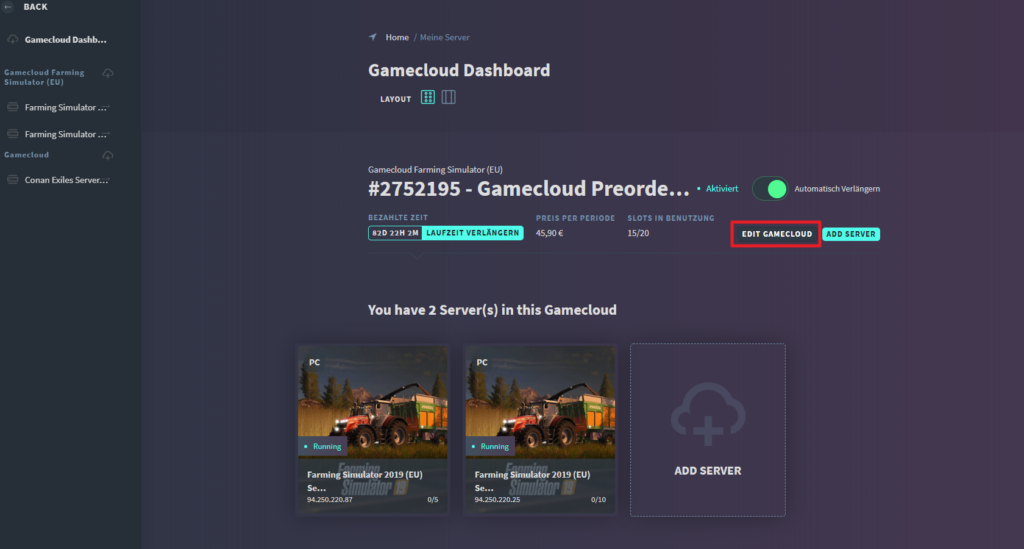

- Klicke auf „Gamecloud Dashboard„

- Klicke auf „Edit Gamecloud„

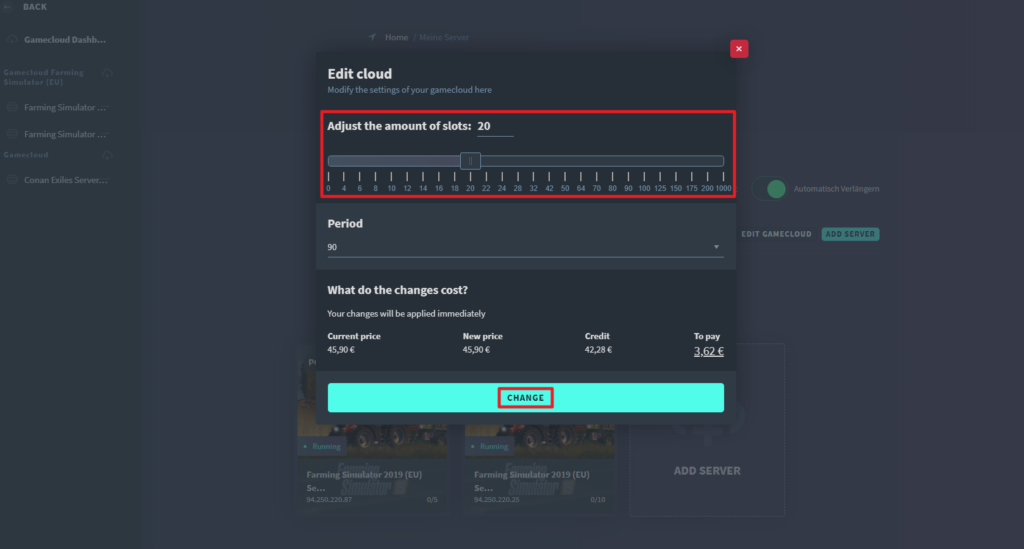

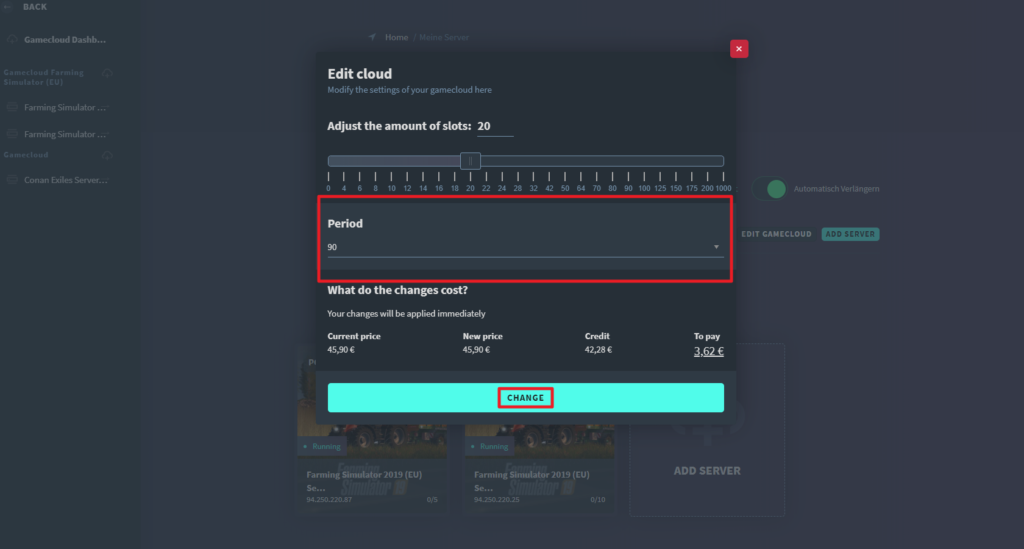

- Wähle mit dem Schieberegler die gewünschten Slots aus

- Klicke auf „Change“ um die Änderungen zu bestätigen

Wie ändere ich die Laufzeit der Cloud?

- Logge dich in dein GPORTAL Konto ein

- Klicke auf „Meine Server“

- Klicke auf „Gamecloud Dashboard„

- Klicke auf „Edit Gamecloud„

- Wähle die gewünschte Zeit im Punkt „Period“ aus

- Klicke auf „Change“ um die Änderungen zu bestätigen

Wie sende ich Spenden an einen User?

Du möchtest einem anderen User Guthaben senden, damit dieser seine Gameserver verlängern kann?

Um zu spenden benötigst du einen GPORTAL Account. Diesen kannst du HIER anlegen.

Lass dir von dem User den Spendenlink zusenden. Dieser befindet sich unter „Account“ -> „Deine Einstellungen„

Lade dein Guthaben bei GPORTAL auf oder verwenden vorhandenes Guthaben. Gebe einen Verwendungszweck und den Betrag ein und klicke auf „Senden„.

Wie finde ich meine Steam-64-ID?

Um deine Server zu administrieren, benötigst du meistens deine STEAM-64-ID. Diese findest du auf der Seite http://steamid.co/ . Dort gibst du einfach deinen STEAM-Anzeigenamen ein und dir wird deine ID ausgegeben.

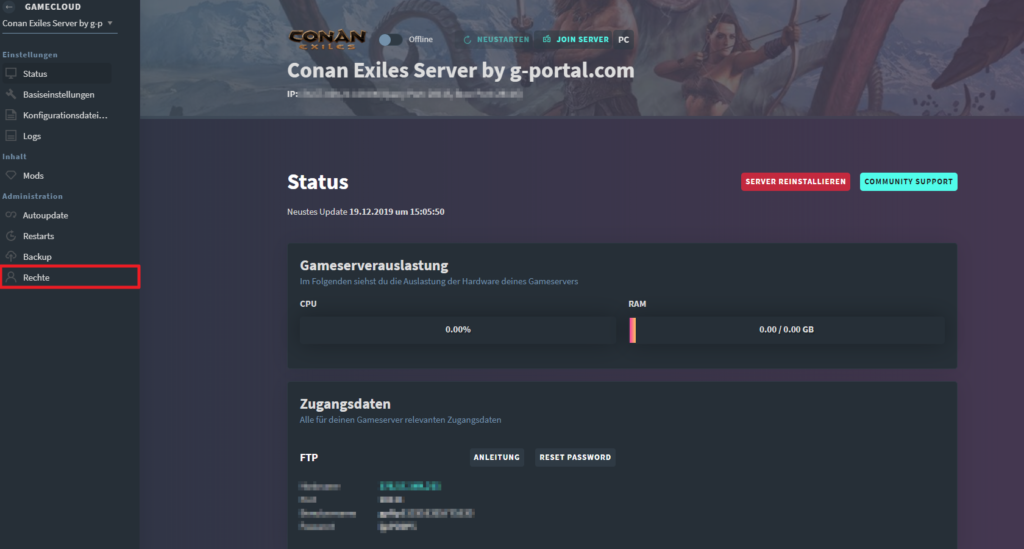

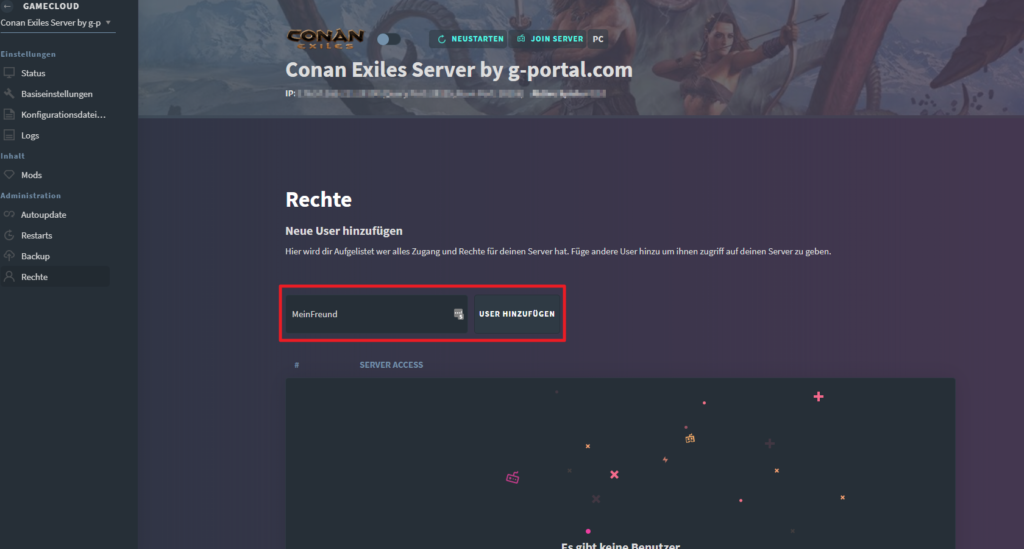

Rechtesystem für Gameserver

Möchtest du einem anderen Nutzer Rechte für deinen Gameserver geben? Dann befolge die nachfolgenden Schritte

HinweisUser die Rechte erhalten sollen brauchen einen GPORTAL Account

Wie füge ich Nutzer zu meinem Server hinzu?

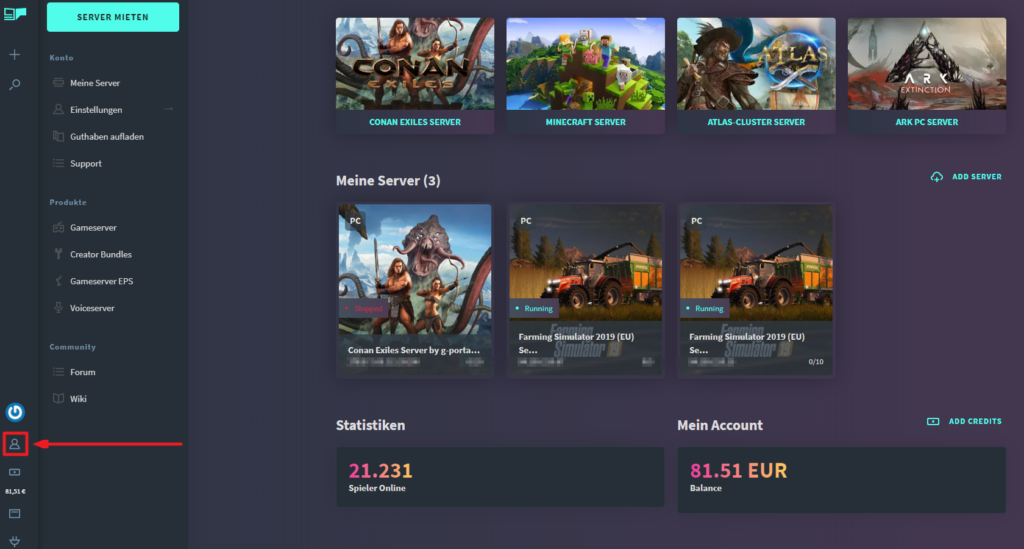

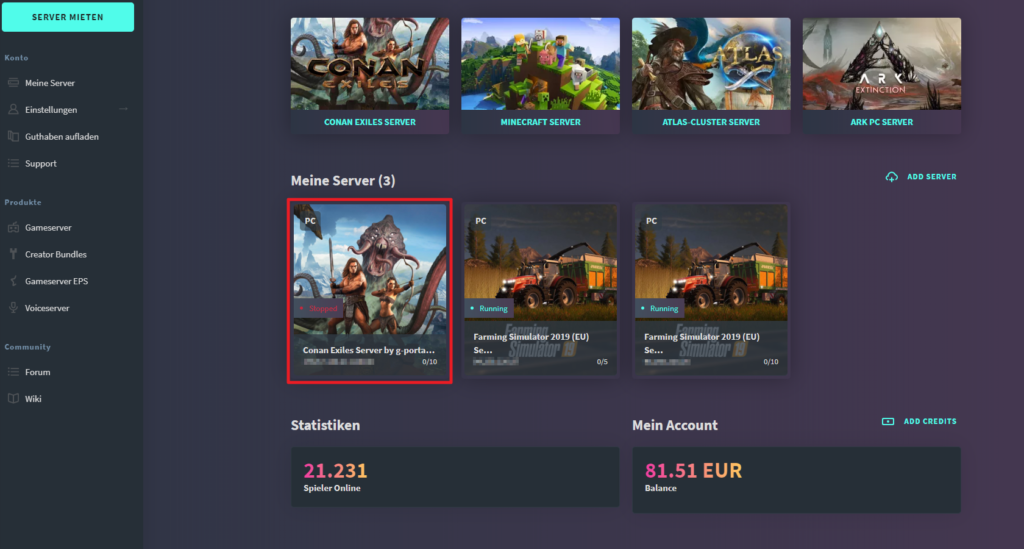

- Logge dich in dein GPORTAL Konto ein

- Wähle den gewünschten Server aus

- Klicke im linken Menü auf „Administration“ -> „Rechte„

- Trage den GPORTAL Account Namen ein

- Speicher die Änderungen

Backup erstellen

Mit Deinem Server bei GPORTAL erhältst Du die Möglichkeit, Backups anzulegen. Du bekommst von uns kostenlosen Speicherplatz für das Sichern Deiner Spielstände.

Hinweis Bitte beachte, dass Backups nicht automatisch angelegt werden.

So legst du ein Backup über das Webinterface an:

- Logge Dich über unsere Webseite ein

- Klicke im linken Menü auf „Meine Server„

- Wähle den gewünschten Server aus

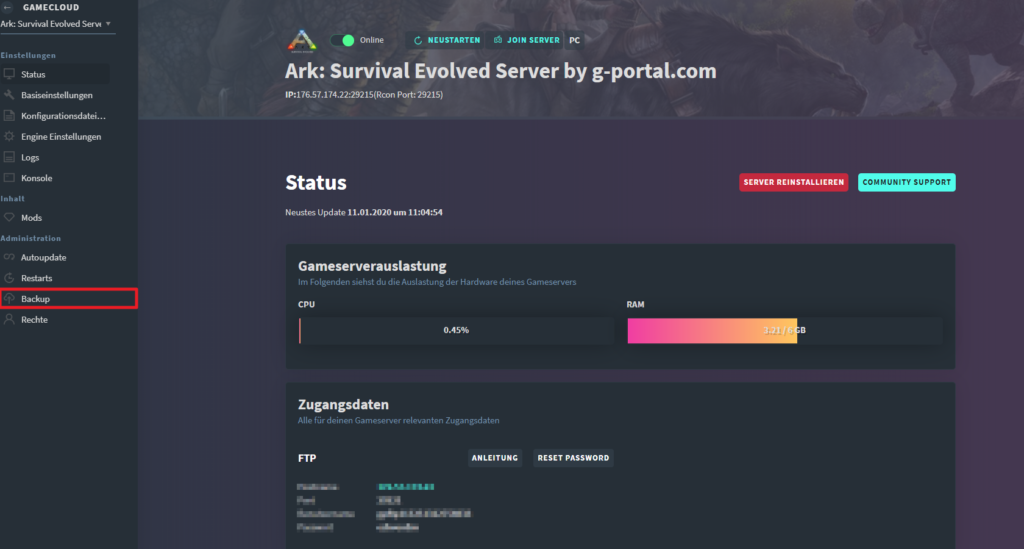

- Klicke im linken Menü beim Punkt „Administration“ auf „Backup„

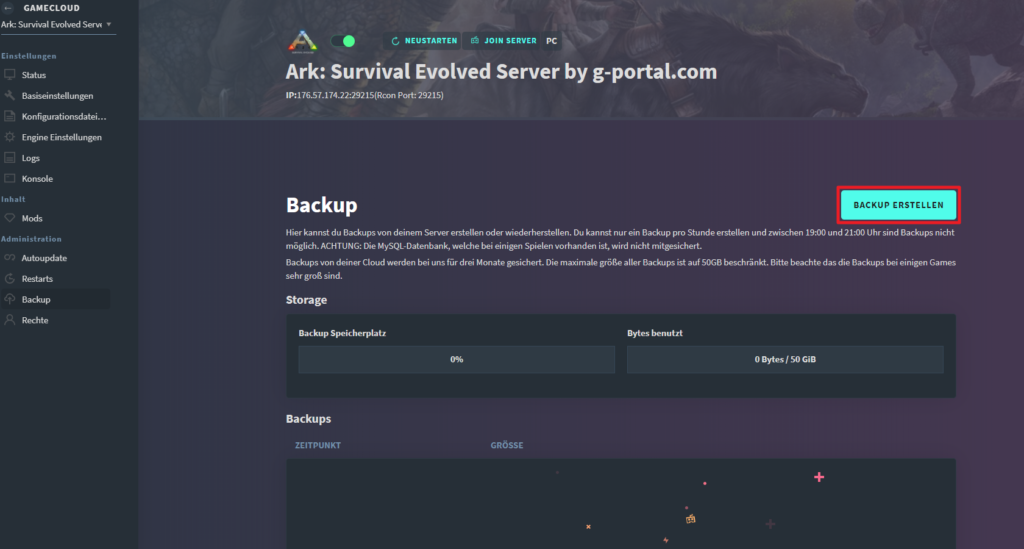

- Klicke auf „Backup erstellen„

- Der Server stoppt für das Backup

- Nach der Backup Erstellung startet der Server automatisch neu

Wichtig Zwischen 19:00 Uhr und 21:00 Uhr kann kein Backup angelegt werden.

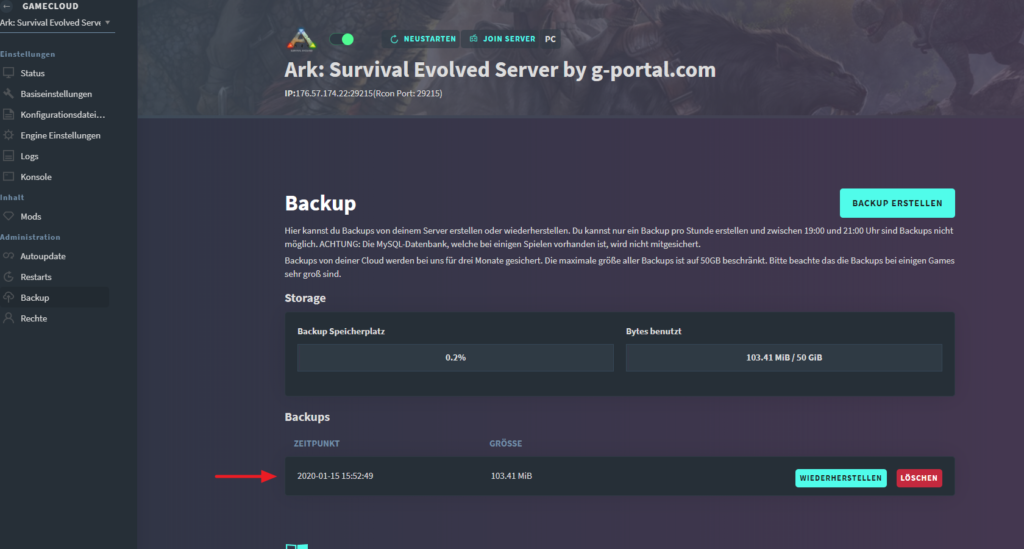

Wie stelle ich ein Backup wieder her?

- Logge dich über unsere Webseite ein

- Klicke im linken Menü auf „Meine Server„

- Wähle den gewünschten Server aus

- Klicke im linken Menü beim Punkt „Administration“ auf „Backup„

- Klicke auf „Wiederherstellen„

Externe Tools

Was ist ein FTP-Client?

Um Deine Savegames und Mods (für z. B. Minecraft) zu verwalten empfehlen wir Dir die Nutzung eines FTP-Clients. Ein weit verbreiteter FTP-Client ist FileZilla.

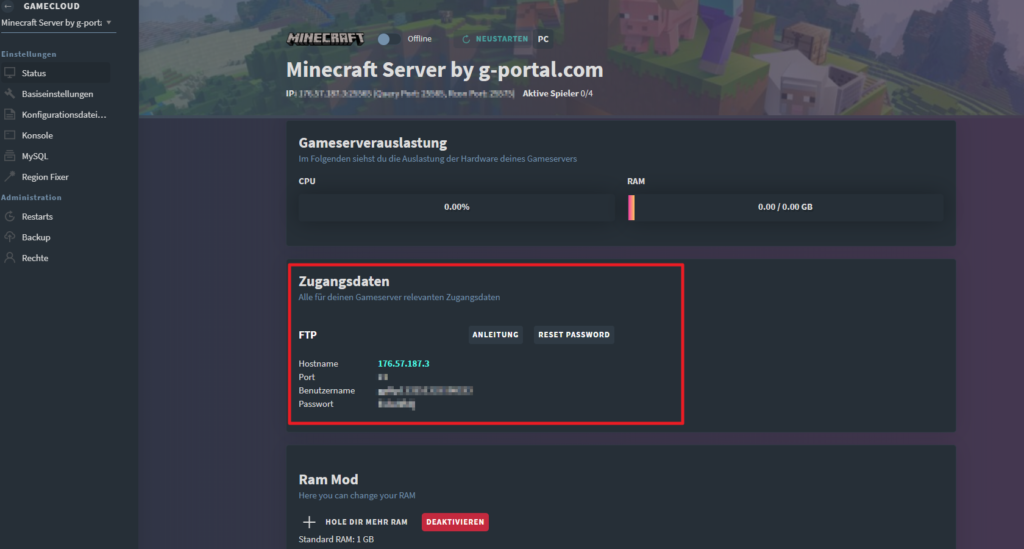

- Logge Dich über unsere Webseite ein

- Klicke im linken Menü auf „Meine Server„

- Wähle den gewünschten Server aus

- Klicke im linken Menü auf den Punkt „Status„

- Dort findest du die FTP-Zugangsdaten, welche Du zum Verbinden in das gewünschte Programm eingibst

HinweisLöscht du Daten auf dem FTP-Server sind diese unwiderruflich gelöscht. Lege vor dem Bearbeiten ein Backup an

Wie erstelle ich ein WinMTR-Log?

Unser Support Team benötigt unter Umständen einen WinMTR-Log um bspw. Serverlaggs oder anderweitige Verbindungsprobleme zu analysieren.

- Lade WinMTR herunter: https://sourceforge.net/projects/winmtr/files/WinMTR-v092.zip/download

- Entpacke die *.ZIP-Datei auf deinem Desktop

- Öffne den WinMTR Ordner und wähle das entsprechende Unterverzeichnis

- Gebe die IP-Adresse des Servers in das Feld „Host“ ein (Nur die IP, nicht den Port).

- Klicke auf „Start“ und verbinde dich zu deinem Server

- Lass das Tool für mindestens 15 Minuten laufen (bzw. im Idealfall bis das Problem auftritt)

- Klicke auf „Stopp„

- Exportiere die Datei in dem du auf „Text exportieren“ klickst

- Füge den Inhalt der Datei in das Ticket ein

Nutzung der Datenbank MySQL

MySQL ist eines der weltweit verbreitetsten relationalen Datenbankverwaltungssysteme. Hier werden zum Beispiel Daten von Spielern, ganze Spielstände oder auch nur Mod- bzw. Plugin-relevante Daten gespeichert

Du findest die Zugangsdaten entweder im MySQL-Tab (bei Minecraft) oder auch generell im Navigationsmenü unter “MYSQL”

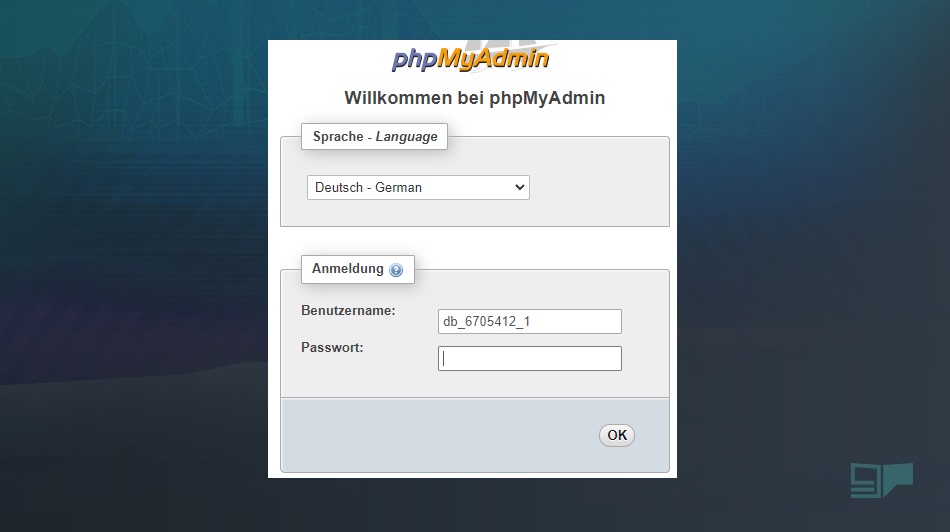

Mit einem Klick auf den Link bei “phpMyAdmin” gelangst du zu der Login-Seite. Die benötigten Daten entnimmst du der Übersicht.

Hier kannst du nun entweder Dateien importieren oder vorhandene Datensätze anpassen.

WichtigBitte nutze die Datenbank nur, wenn du zu 100% sicher bist, was du tust. Datenbanken sind nicht in den normalen Backups enthalten und ein Fehler könnte die Daten dauerhaft beschädigen

DDos

Was ist ein DDos?

Denial of Service (DoS; engl. für „Dienstblockade“ oder „Dienstverweigerung“) bezeichnet in der Informationstechnik die Nichtverfügbarkeit eines Dienstes, der eigentlich verfügbar sein sollte. Obwohl es verschiedene Gründe für die Nichtverfügbarkeit geben kann, spricht man von DoS in der Regel als die Folge einer Überlastung von Infrastruktursystemen. Dies kann Durch unbeabsichtigte Überlastungen verursacht werden oder Durch einen mutwilligen, und oft auch absichtlichen Angriff auf einen Server, einen Rechner oder sonstige Komponenten in einem Datennetz.

Wird die Überlastung von einer größeren Anzahl anderer Systeme verursacht, so wird von Distributed Denial of Service (DDoS) gesprochen.

Welche DDos Arten gibt es?

DDoS und Botnetze

Mutwillige DDoS-Angriffe werden oft (aber nicht ausschließlich, siehe DDoS als Protestaktion) mit Hilfe von Backdoor-Programmen oder Ähnlichem Durchgeführt. Diese Backdoor-Programme werden in der Regel von Computerwürmern auf nicht ausreichend geschützten Rechnern installiert und versuchen selbstständig, weitere Rechner im Netzwerk zu infizieren, um so ein Botnetz aufzubauen.

Je größer das Botnetz, desto wahrscheinlicher ist, dass der Angriff selbst gegen gut geschützte Systeme Durchdringt. Die Steuerung des Angriffs erfolgt über IRC, HTTP oder mittels eines Peer-to-Peer-Netzes.

DDoS Protection bei GPORTAL

Wir setzen auf eine Protection der Firma Corero.com. Wir sind in ständiger Zusammenarbeit mit dem Unternehmen, um unsere Filterregeln und die Protection weiter an unsere Bedürfnisse anzupassen.

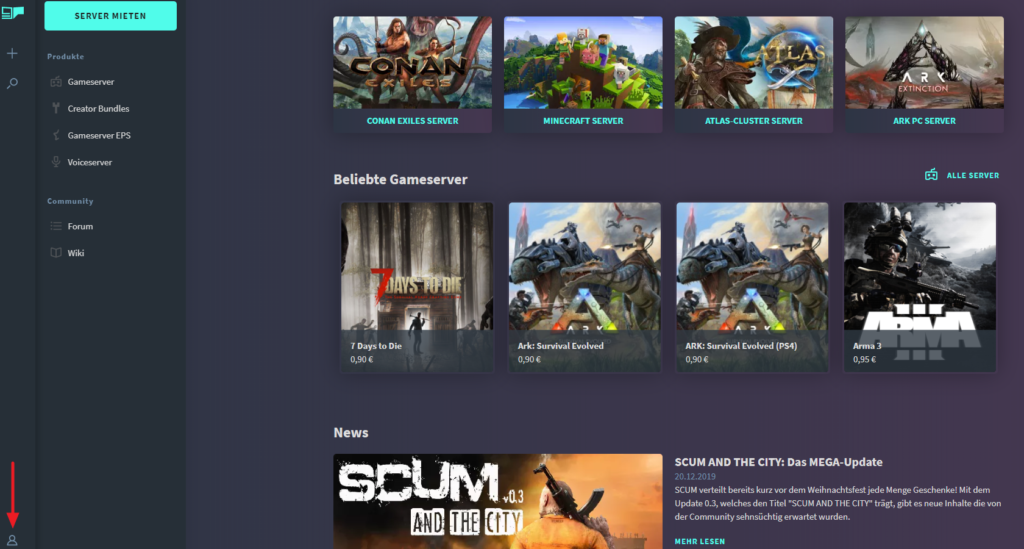

Wie kündige ich meinen Gameserver?

Dein Computer ist kaputt, die Arbeit lässt keine Zeit zum Spielen oder Du möchtest keinen eigenen Server mehr betreiben? Kein Problem! Wenn Du Deine aktive Gamecloud kündigen möchten, kannst Du dies ganz einfach in wenigen Schritten auf unserer Website tun.

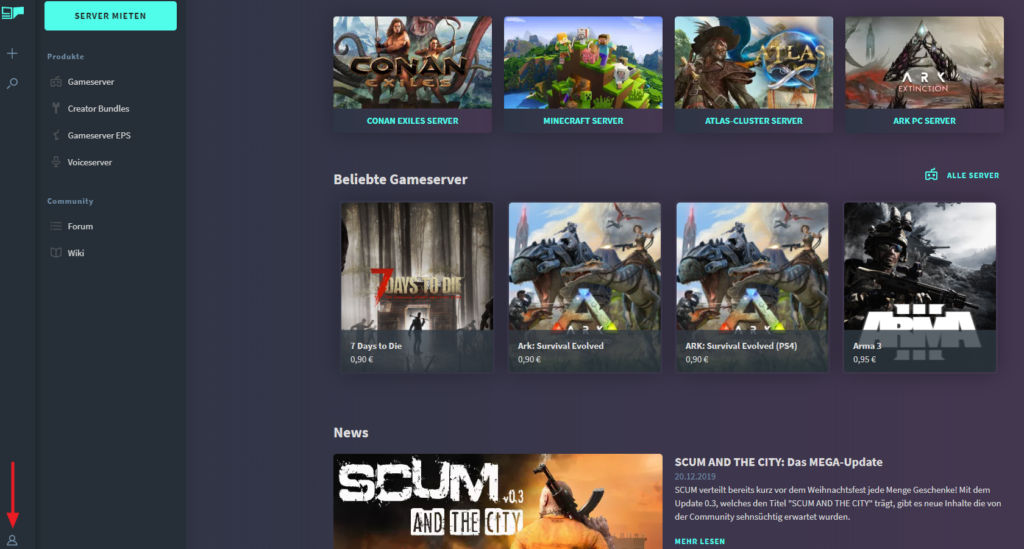

- Logge Dich auf der Webseite ein und klicke auf Dein Guthaben, welches Du in der unteren linken Ecke siehst. (Du kannst auch diesen Link nutzen, nachdem du dich eingeloggt hast: https://www.g-portal.com/profile/payments/manage)

- Hier findest Du den Button „Kündigung“

- Suche das gewünschte Produkt, welches Du kündigen möchtest und klicke einfach auf „Laufzeit kündigen“

Falls Du dich doch umentscheidest, kannst Du hier nach der Kündigung, wieder auf „Kündigung widerrufen“ klicken und Alles läuft weiter wie gehabt.

[…] Vanilla Minecraft werden offizielle Versionen des Spiels bezeichnet, die nicht durch Mods verändert […]